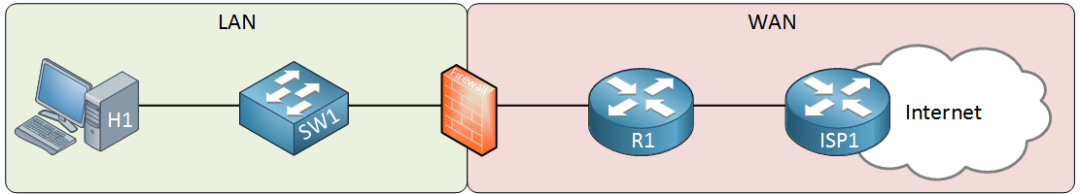

防火墙三个安全区域区别:Trust区域、DMZ区域、Untrust区域

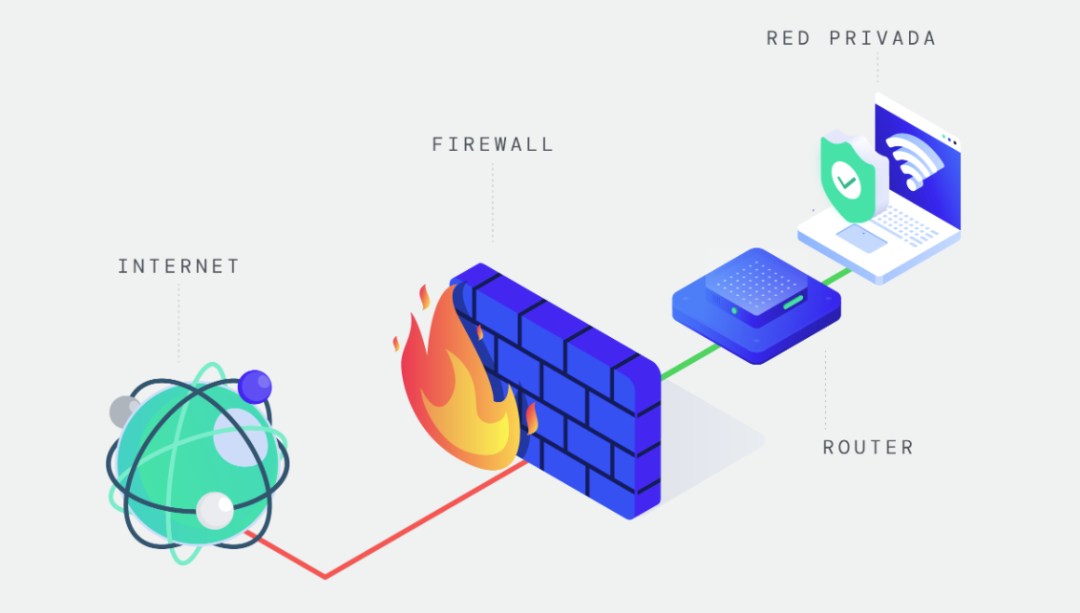

为了有效地隔离和管理不同类型的网络流量,防火墙通常将网络分为不同的安全区域。三种主要的安全区域是:Trust区域(可信区域)、DMZ区域(非军事化区)和Untrust区域(非可信区域)。每个区域有不同的安全级别和访问控制策略,用于保护网络的完整性和机密性。

Trust区域(可信区域)

Trust区域(可信区域)是指防火墙保护下的内部网络或局域网(LAN)。在Trust区域内的设备和用户通常被认为是可信的,具有较高的安全级别。这个区域包括公司内部服务器、工作站、打印机和其他网络设备。因为Trust区域内的设备和用户通常是组织的员工或内部授权用户,因此它的安全政策较为宽松,流量限制较少。

特性

- 高信任度:Trust区域被认为是安全的,用户和设备都是经过认证和许可的。因此,在区域内部流量的审查和控制相对较少。

- 内部访问:该区域允许所有内部设备之间进行自由通信,尤其是在无需防火墙干预的情况下。Trust区域内的流量通常不被过滤,除非涉及特殊的安全策略。

- 安全性较强:虽然该区域被认为是安全的,但仍然需要采取适当的安全措施,例如定期更新设备补丁、实施用户认证、使用加密通信等,以防止内部威胁。

防火墙策略

- 从Trust到Untrust:一般情况下,Trust区域可以主动发起对Untrust区域的连接。例如,员工的电脑可以访问互联网。此类流量通常受到防火墙的监控和过滤,确保内部网络安全。

- 从Trust到DMZ:Trust区域的设备通常可以访问DMZ中的服务器和设备,例如邮件服务器、Web服务器等。访问行为通常经过严格的规则控制,以防止内部威胁渗透到DMZ区域。

Trust区域主要用于存放企业的核心资源,例如:

- 内部数据库:企业的核心数据存储在Trust区域中,防止未经授权的访问。

- 内部邮件服务器:内部用户可以自由使用企业的邮件服务器,而这些服务器的安全性由防火墙的其他规则来保障。

- 办公终端设备:员工的PC、笔记本电脑和其他办公设备也被包含在Trust区域中,并受到内部网络安全策略的保护。

DMZ区域(非军事化区)

DMZ区域(Demilitarized Zone,非军事化区)是网络安全中的缓冲区,位于Trust区域和Untrust区域之间。DMZ区域中的设备对外部和内部网络部分可见,通常托管那些需要与外部网络(如互联网)进行交互的服务器和服务,如Web服务器、邮件服务器、DNS服务器等。通过将这些服务器放置在DMZ区域中,可以减少外部攻击直接影响到内部网络的可能性。

特性

- 缓冲区作用:DMZ充当外部互联网与内部网络之间的缓冲区域。其主要目的是允许外部用户访问特定的服务,而不会直接暴露内部网络。

- 有限信任:DMZ区域中的设备被认为是部分可信的,但由于其面向外部网络,安全策略比Trust区域更加严格。任何访问该区域的流量都将被严格控制和过滤。

- 特定服务托管:DMZ通常托管对外提供服务的服务器(如Web服务器),这些服务器虽然必须暴露给互联网,但通过防火墙的规则设置可以控制外部用户的访问权限,限制他们对其他资源的访问。

防火墙策略

- 从DMZ到Trust:通常情况下,DMZ区域中的设备不允许主动访问Trust区域。这是为了防止潜在的攻击者通过被攻陷的DMZ服务器渗透到内部网络。如果确实需要访问,必须通过严格的控制和认证。

- 从DMZ到Untrust:DMZ中的设备可以与Untrust区域(互联网)通信,通常通过开放的端口(如HTTP/HTTPS或SMTP)提供服务。这些通信经过严格过滤,确保攻击者无法利用这些服务进入DMZ区域甚至进一步渗透到Trust区域。

- 从Trust到DMZ:Trust区域中的设备可以访问DMZ中的设备,但通常只限于维护和管理目的。例如,系统管理员可以从内部网络访问DMZ中的服务器以进行维护。

DMZ区域主要用于托管那些需要与外部网络(互联网)进行交互的服务器和设备,如:

- Web服务器:DMZ中的Web服务器向公众提供访问权限,但它与内部网络隔离,以防止攻击者通过服务器进入内部系统。

- 邮件服务器:为了处理来自互联网的电子邮件,企业的邮件服务器也通常放置在DMZ区域中。这样可以防止外部的电子邮件直接进入企业内部网络,降低安全风险。

- DNS服务器:企业的公共DNS服务器也经常放置在DMZ中,它们需要对外提供解析服务,但必须与内部网络隔离,以减少潜在的威胁。

Untrust区域(非可信区域)

Untrust区域(非可信区域)通常指的是防火墙外部的互联网或其他未受信任的网络。这个区域的所有流量都被视为潜在的威胁,并且通过防火墙策略严格控制。Untrust区域中的设备和用户没有任何可信度,所有进入Trust区域或DMZ区域的流量都必须经过严格的安全检查。

特性

- 最低信任度:Untrust区域被视为完全不可信的区域。所有来自该区域的流量都会被当作潜在的攻击行为,必须经过防火墙的严格检查和过滤。

- 强制审查:为了确保内部网络的安全,防火墙对来自Untrust区域的任何流量都会进行深入审查,只有通过合法性检查的流量才能进入内部网络或DMZ区域。

- 主动防御:由于Untrust区域是外部互联网等不受信任的网络,防火墙往往部署多种防御机制,如入侵检测系统(IDS)、入侵防御系统(IPS)以及恶意软件过滤,来保护内部网络不被入侵。

防火墙策略

- 从Untrust到Trust:默认情况下,Untrust区域中的设备和用户无法直接访问Trust区域。任何来自Untrust区域的请求都必须经过防火墙的验证,并且通常只有通过特定的端口和服务才能访问Trust区域。

- 从Untrust到DMZ:Untrust区域中的用户可以访问DMZ中的特定服务,如Web服务器或邮件服务器。但是,这种访问也是有限的,通常仅允许访问某些开放端口,其他类型的流量则会被防火墙阻止。

- 从Untrust到Untrust:防火墙通常不会干涉同一Untrust区域内设备之间的通信。然而,如果Untrust区域中的流量试图穿越防火墙进入Trust或DMZ区域,必须经过严格的过滤和检查。

Untrust区域主要涉及外部网络和互联网,以下是一些典型的应用场景:

- 互联网用户访问企业网站:Untrust区域的用户通过互联网访问企业在DMZ区域中的Web服务器。防火墙会对这些访问进行严格的监控和过滤,确保内部网络的安全。

- 邮件系统的外部通信:Untrust区域中的邮件服务器与DMZ或Trust区域中的邮件服务器进行通信时,必须通过防火墙的安全检查,防止垃圾邮件和恶意攻击。

- 远程工作者访问企业网络:远程用户通过VPN从Untrust区域接入Trust区域,但需要通过严格的身份认证和加密隧道来确保通信的安全性。

为确保网络的安全性,防火墙必须为每个安全区域定义明确的访问控制策略和规则。这些规则决定了哪些流量被允许通过,哪些被阻止,从而实现对网络流量的精细化管理。

1)规则制定原则

- 最小权限原则:只开放必要的服务和端口,默认拒绝所有未明确允许的流量。

- 明确的访问控制:对每个安全区域之间的通信制定具体的规则,避免模糊或泛泛的策略。

- 动态调整:根据安全威胁的变化和业务需求的调整,及时更新防火墙规则。

- 日志审计:记录所有通过防火墙的流量,方便进行安全审计和问题排查。

2)区域间的规则设置

- Trust到Untrust:允许内部用户访问互联网,但应通过访问控制列表(ACL)限制可访问的服务和网站,防止访问恶意或不良内容。

- Untrust到DMZ:只允许外部用户访问DMZ中的特定服务(如HTTP、HTTPS、SMTP),并限制到指定的IP地址和端口。

- DMZ到Trust:一般情况下,不允许DMZ区域主动访问Trust区域。如有必要(例如Web服务器需要访问内部数据库),应限制访问的IP地址、端口和协议,并进行严格的身份验证。

- Trust到DMZ:允许内部用户访问DMZ中的服务,例如管理和维护对外服务器,但应通过身份验证和权限控制,防止未经授权的访问。

END

云服务器活动(最新)

扫码添加站长好友

文章投稿、咨询等

技术交流、问题反馈等