漏洞扫描工具集成与自动化类

漏洞扫描工具的集成与自动化是提升安全效率、实现持续监控的关键环节,尤其适用于DevSecOps、CI/CD流水线及大规模IT环境。以下是该领域的核心方法、工具和实践指南:

2. 统一管理

- 集中管理多工具(SAST、DAST、SCA、容器扫描等)的输出,避免信息孤岛。

- 示例:通过平台整合Nessus、Qualys、OWASP ZAP等工具的报告。

3. 持续监控

- 结合SIEM或SOAR工具,实现漏洞的实时检测与响应。

2. 运行时环境集成(DAST与IAST) DAST(动态分析) 工具:OWASP ZAP、Burp Suite、Netsparker 集成方式: 定时扫描(如每晚对生产环境扫描)。 与API网关结合,在流量入口处拦截恶意请求。

- IAST(交互式分析) 工具:Contrast、Synopsys IAST 集成点

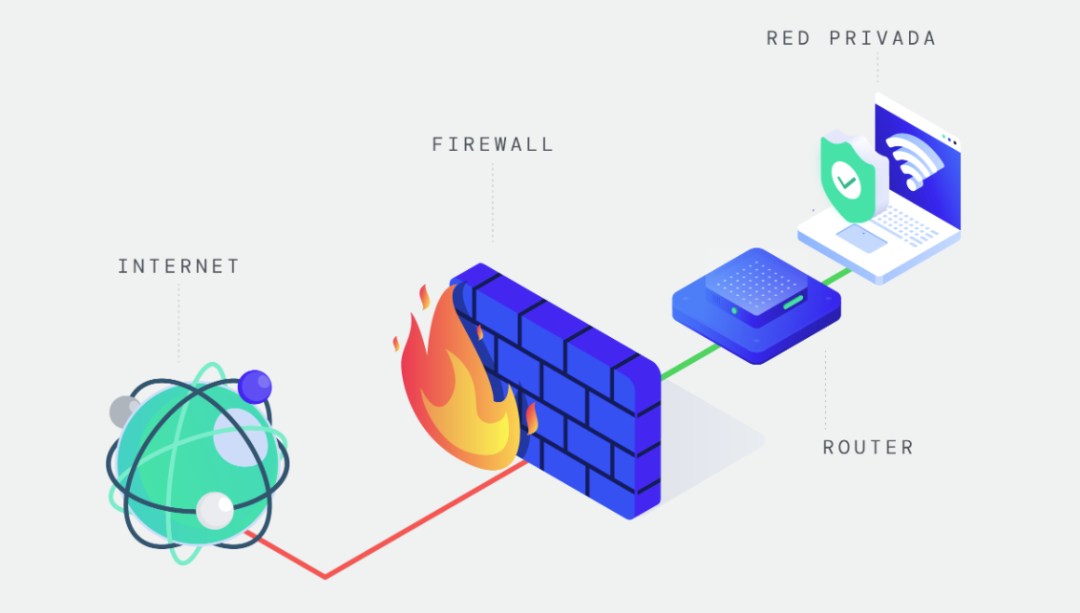

3. 基础设施集成 网络与主机扫描 工具:Nessus、OpenVAS、Qualys 集成方式: 通过API将扫描结果推送至安全运营中心(SOC)。 结合Ansible/Puppet实现自动化补丁管理。

- 云原生安全 工具:AWS Inspector、Azure Security Center、GCP Security Command Center 集成点

- 将扫描工具容器化(如`owasp/zap2docker`),通过Kubernetes CronJob定时执行。

- 示例:在K8s集群中部署Trivy扫描器,定期扫描所有Pod。

- 使用Tenable.io、Prisma Cloud等SaaS平台,通过UI配置自动化规则。

- 示例:设置“每周日凌晨2点执行全量扫描,并发送邮件至团队”。

- 开发自定义脚本处理工具输出(如解析JSON报告并生成CSV)。

- 示例:Python脚本解析OWASP ZAP的XML报告,提取高危漏洞并推送至Slack。

- 工具链:AWS Inspector + Prisma Cloud + Splunk

- 流程:云资源变更触发Inspector扫描→结果推送至Splunk→自动创建Jira工单。

2. 容器化与编排

3. 低代码/无代码平台

4. 自定义脚本与插件

2. 常见挑战 误报处理:通过白名单、基线对比减少误报。 性能影响:在非高峰期执行扫描,或对关键系统采用抽样扫描。 工具冲突:避免同时运行多个扫描工具导致资源争用。

2. SaaS企业持续监控

通过合理选择工具、设计自动化流程,并持续优化规则,企业可显著提升安全效率,同时降低人为错误风险。

END