软考-网络规划设计师 第二版.pdf。网盘下载。

《网络规划设计师教程(第 2 版)》的详细目录如下:

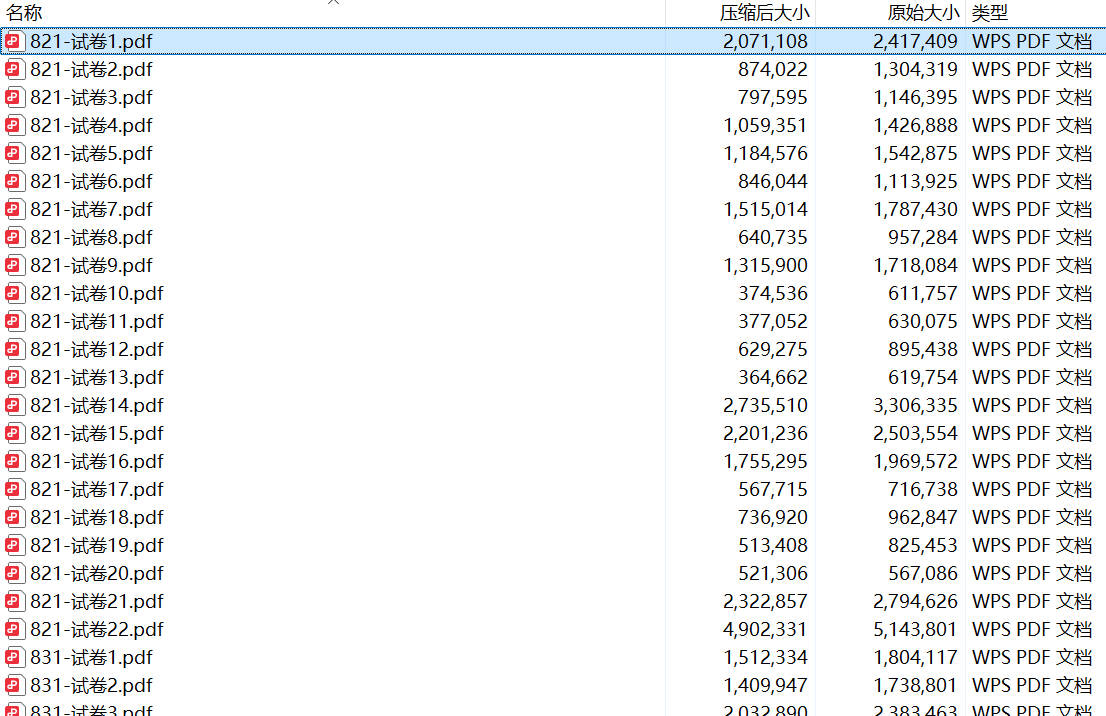

2024年HCIP全套题库(35份试卷带答案解析)下载华为Datacom认证题库完整PDF0.59

2024年HCIP全套题库(35份试卷带答案解析)下载华为Datacom认证题库完整PDF0.59 2025年PMP项目管理培训教程(新版本)真题题库全套下载0.01

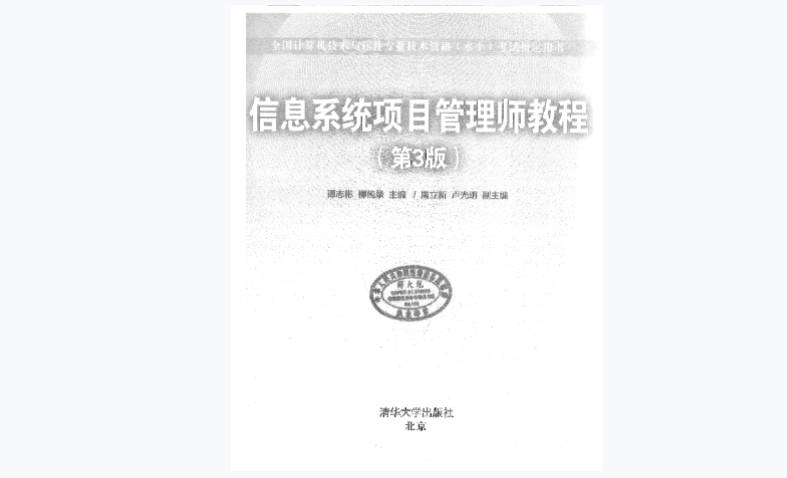

2025年PMP项目管理培训教程(新版本)真题题库全套下载0.01 《信息系统项目管理师教程》第三版.pdf电子版下载,带目录0.00

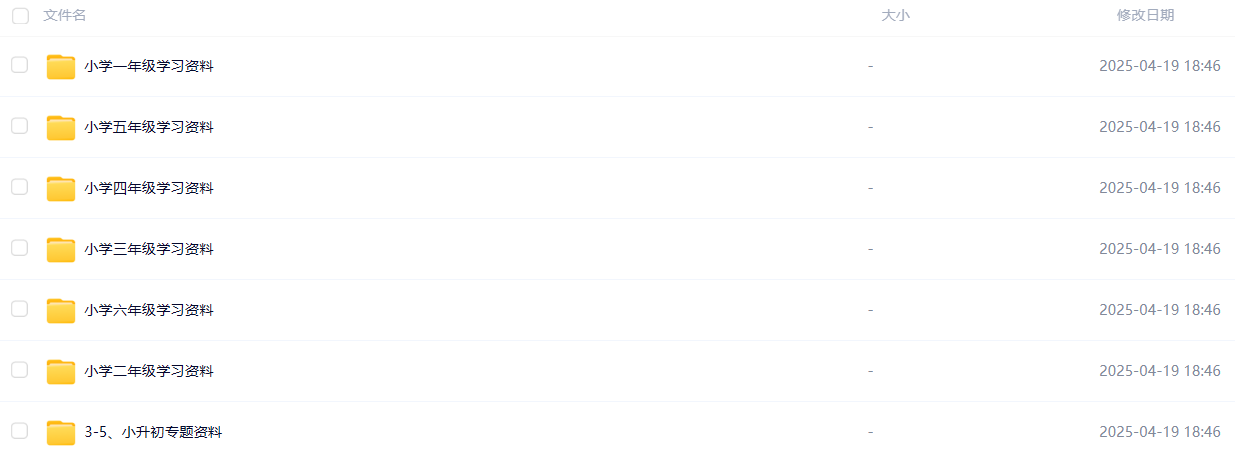

《信息系统项目管理师教程》第三版.pdf电子版下载,带目录0.00 24版小学学习资料一二三四五六年级语文数学英语电子版下载1.29

24版小学学习资料一二三四五六年级语文数学英语电子版下载1.29 2025年一造精讲班+冲刺班+习题班+押题+总结资料+视频课件资料下载1.29

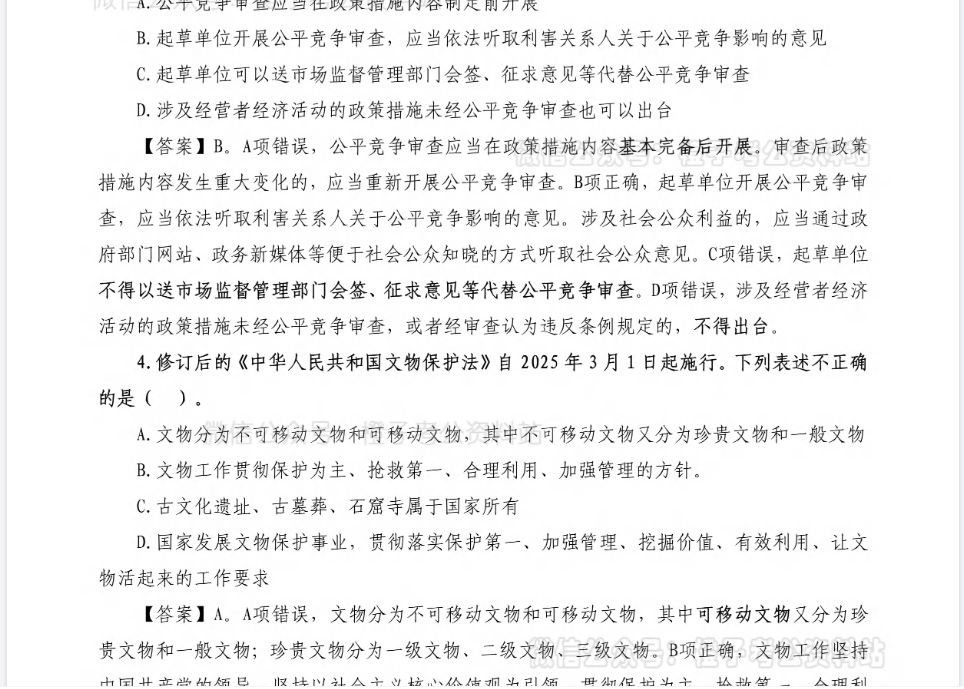

2025年一造精讲班+冲刺班+习题班+押题+总结资料+视频课件资料下载1.29 2025司法考试资料下载:精讲+讲义+内部班+全套视频+背诵+押题考前几页纸+冲刺+考前聚焦+密押0.01

2025司法考试资料下载:精讲+讲义+内部班+全套视频+背诵+押题考前几页纸+冲刺+考前聚焦+密押0.01 2026公考最新国考省考公务员980系统班课程:国考+省考+多省联考+事业单位+ 行测申论+讲义资料网课下载0.59

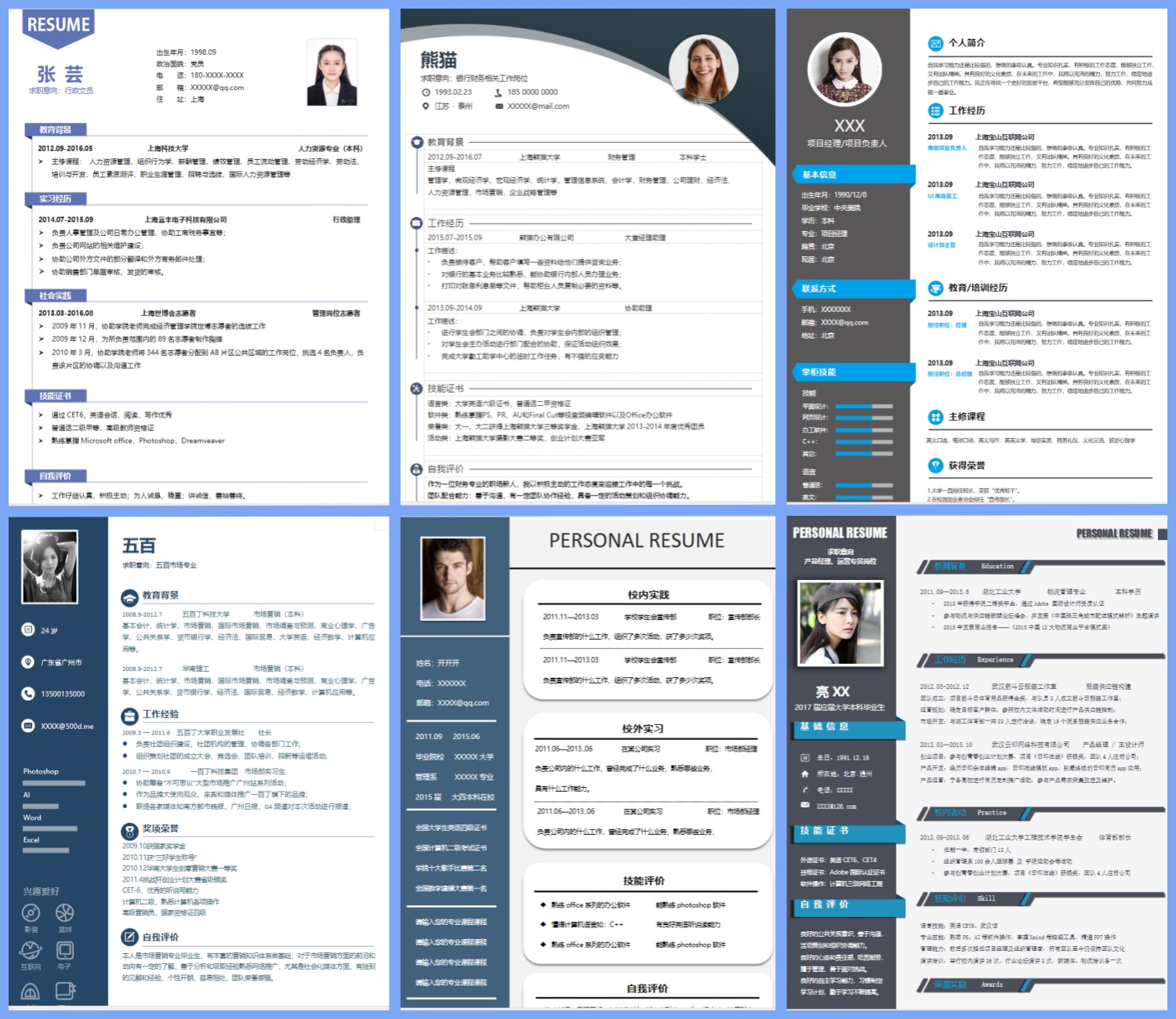

2026公考最新国考省考公务员980系统班课程:国考+省考+多省联考+事业单位+ 行测申论+讲义资料网课下载0.59 3000+各行业精美通用简历模板夸克网盘下载下载,Word格式可编辑0.59

3000+各行业精美通用简历模板夸克网盘下载下载,Word格式可编辑0.59 《折腰》电视剧36集全包,4K原画质网盘下载0.01

《折腰》电视剧36集全包,4K原画质网盘下载0.01