Kali NMAP基本使用(网络扫描和嗅探工具)

NMAP(网络扫描和嗅探工具)

nmap使用命令格式:

nmap [指令] [IP地址]

常用nmap扫描指令:

-p:指定扫描的端口号

-v:显示扫描过程

-F:执行快速扫描

-n:静止反向域名解析

-R:反向域名解析

-6:启动ipv6扫描

-Pn:跳过主机发现的过程进行端口扫描

-A:全面扫描,该命令会扫描ip/域名的操作系统信息,版本信息,路径跟踪等等的内容,不过扫描速度,值得思考。

-sS :TCP SYN扫描

-sU:UDP扫描

-sT:TCP扫描

-sP ping扫描:使用ping主机,得出可响应的主机列表

-sL 列表扫描:可以对主机进行反向域名解析,校验ip或域名是否存在

-sV:扫描系统版本可程序版本号检测

--script=vuln:全面的漏洞扫描

-PA/-PS/-PR:扫描局域网下包含的主机

nmap扫描端口情况:

open:端口开启

close:端口关闭

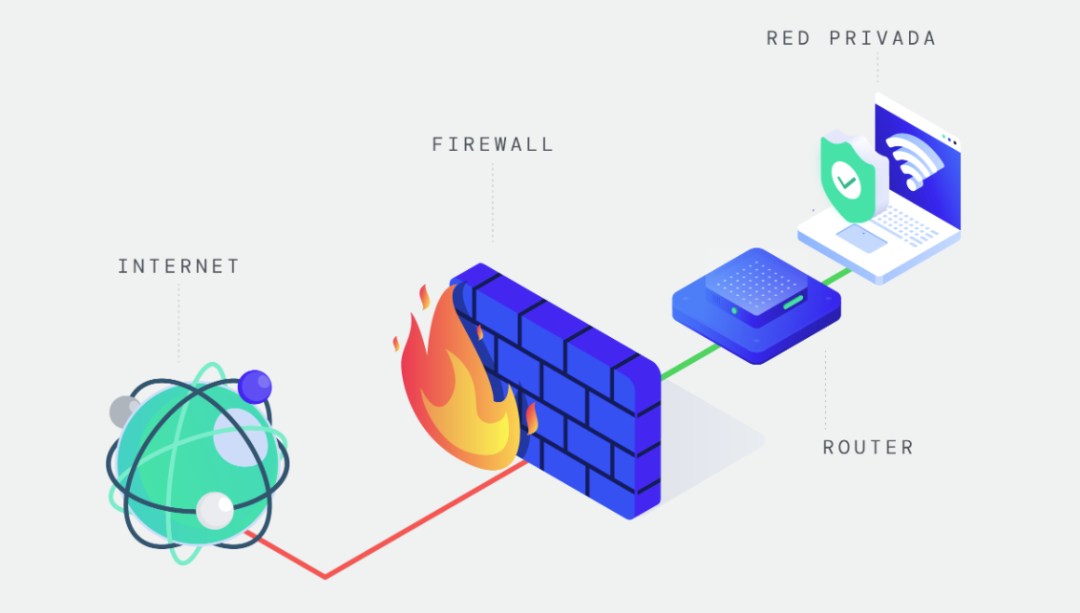

filtered:端口被防火墙过滤,数据未达主机

unfiltered:端口未被过滤,但无法识别端口当前状态

open|filtered:端口是开放的或者被过滤,端口没有返回值

closed|filtered:端口是关闭的或者被过滤,该情况只发生在IP ID idle扫描

读取文件:

假设有list.txt文件,文件的内容是ip列表,一行一个如:

10.73.31.145

10.73.31.116

输入

nmap [-iL] [list.txt]可令nmap自动扫描nmap漏洞扫描

nmap --script=vuln [目标ip] : 检查是否存在常见漏洞

nmap --script=default:默认脚本扫描

nmap --script=brute 192.168.88.131:提供暴力破解的方式,可对数据库、smb、snmp等进行简单密码的暴力猜解

nmap --script=ftp-brute.nse 192.168.88.131:利用FTP指定脚本对目标特定FTP协议进行密码爆破

nmap --script=external 192.168.88.131:利用第三方的数据库或资源,例如进行whoise解析END