等保二级和等保三级的具体区别

一、等保二级和三级的定义

1. 等保二级的定义

等保二级的信息系统被定义为一般重要的信息系统,其受保护的对象通常是一些普通的商业信息或社会服务系统。根据国家标准 GB/T 22240-2020《信息安全技术 网络安全等级保护基本要求》,等保二级系统的损害可能会对社会秩序、公共利益或公民合法权益产生较小影响。

举例来说:

- 某中小型企业的财务管理系统。

- 普通学校的教务管理系统。

- 某些地方政府的小型网站。

2. 等保三级的定义

等保三级的信息系统被定义为重要的信息系统,其受保护的对象一般是涉及国家安全、经济命脉、重要公共利益或社会秩序的重要信息和服务。等保三级系统的损害可能会对社会秩序、经济利益甚至国家安全造成较大影响。

举例来说:

- 银行的核心业务系统。

- 交通部门的票务系统。

- 大型互联网企业的用户数据管理系统。

- 医疗行业的大型医院的电子病历系统。

二、适用范围

1. 等保二级的适用范围

等保二级主要适用于以下类型的系统:

- 中小型企业的内部管理系统,例如财务、HR、ERP 等。

- 一般性的电子商务网站或服务平台。

- 地方政府部门的一些非关键性服务系统,例如普通信息发布网站。

这些系统的特点是:

- 信息重要性较低,对社会公众或国家的影响有限。

- 用户规模较小,系统的复杂度较低。

- 安全威胁相对较小。

2. 等保三级的适用范围

等保三级主要适用于以下类型的系统:

- 涉及大量用户敏感信息的互联网平台,例如电商平台、社交网络。

- 关键行业的核心业务系统,例如金融、能源、交通、通信等领域。

- 涉及国家敏感信息或社会大规模服务的系统,例如政府机关的重要信息化系统。

这些系统的特点是:

- 信息重要性高,一旦泄露或破坏可能对社会、经济、国家安全产生重大影响。

- 用户规模大,通常面对公众或行业内的广泛用户。

- 系统复杂度高,潜在的安全威胁较大。

三、安全要求的差异

等保二级和三级在安全技术要求和管理要求上有显著的差异。以下从几个关键维度进行详细分析:

1. 安全技术要求

(1)物理安全

- 等保二级:

- 要求基本的物理防护,例如机房环境的安全性、访问控制、基本的防火、防水、防盗措施。

- 等保三级:

- 在二级要求基础上,增加对机房区域的分区管理、入侵监测、视频监控等更严格的要求。

- 例如,需要部署全天候的视频监控系统,并保存监控录像至少 90 天。

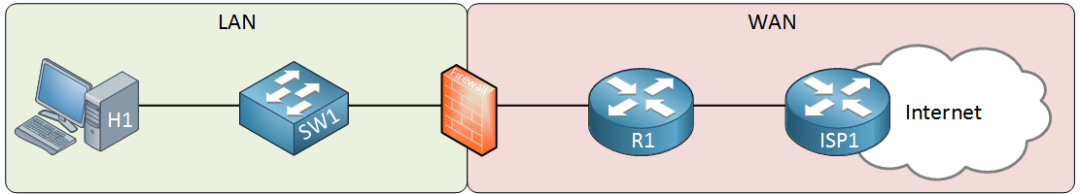

(2)网络安全

- 等保二级:

- 要求网络边界的基本访问控制,例如防火墙、入侵检测、防病毒系统的配置。

- 采用简单的分区隔离措施。

- 等保三级:

- 增强网络安全策略,例如更加细粒度的访问控制、强制的网络安全审计。

- 采用严格的分区隔离策略,例如将关键业务区和办公区完全隔离。

(3)主机安全

- 等保二级:

- 要求操作系统和数据库有基本的安全配置,例如用户权限分级、基础漏洞修补。

- 等保三级:

- 在二级要求基础上,增加对主机日志的集中管理、全面的主机加固。

- 例如,必须启用完整的安全补丁管理流程。

(4)应用安全

- 等保二级:

- 要求应用程序具备基本的防护功能,例如身份认证、权限控制。

- 等保三级:

- 强调对应用程序的漏洞管理、安全编码、接口防护的要求。

- 例如,必须对 API 接口实施严格的访问控制和输入验证。

(5)数据安全

- 等保二级:

- 要求基本的数据加密措施,例如重要数据在存储和传输过程中加密。

- 定期进行数据备份。

- 等保三级:

- 在二级要求基础上,强化数据分类分级管理,对敏感数据提供更高等级的加密保护。

- 例如,核心数据传输需采用国密算法进行加密。

2. 管理要求

(1)安全管理机构

- 等保二级:

- 需要明确安全管理职责,可以由现有人员兼任安全管理员。

- 等保三级:

- 要求成立专门的安全管理机构,配备专业的安全管理团队。

(2)安全管理制度

- 等保二级:

- 制定基本的安全管理制度,例如密码管理、访问控制、日志审计制度。

- 等保三级:

- 在二级要求基础上,完善更多的安全管理制度,例如风险评估、应急响应管理制度。

(3)人员管理

- 等保二级:

- 对关键岗位人员进行基本的安全培训。

- 等保三级:

- 对所有涉及安全的岗位进行定期培训和考核,建立严格的权限分配和回收流程。

(4)审计管理

- 等保二级:

- 定期进行内部安全检查。

- 等保三级:

- 必须进行更严格的审计管理,例如每年进行一次外部安全评估,确保符合安全要求。

四、评估与认证

1. 等保二级的评估与认证

等保二级的评估过程相对简单:

- 系统运营方向当地公安机关进行备案。

- 选择符合资质的评估机构进行评估。

- 根据评估结果,补齐安全短板。

- 完成最终的备案确认。

时间周期:约 2-3 个月。

2. 等保三级的评估与认证

等保三级的评估过程更加复杂:

- 系统运营方向公安机关备案并确定保护等级。

- 根据三级标准设计和实施安全保护措施。

- 聘请资质更高的评估机构进行全面评估。

- 评估结束后需接受公安机关的审核与检查。

时间周期:约 3-6 个月。

END

云服务器活动(最新)

扫码添加站长好友

文章投稿、咨询等

技术交流、问题反馈等