漏洞扫描工具技术原理类

漏洞扫描工具是网络安全领域中用于自动检测系统、网络或应用程序中潜在安全漏洞的重要工具。其技术原理主要基于对目标系统的主动探测、分析以及与已知漏洞特征的匹配,以下从核心原理、关键技术、扫描流程三个维度进行详细阐述:

2. 主动探测与被动分析

- 主动探测:通过发送构造的请求(如SQL注入、XSS测试用例)或利用协议漏洞(如缓冲区溢出)触发目标系统的异常响应。

- 被动分析:监听网络流量或系统日志,分析异常行为(如未授权访问、敏感数据泄露)。

3. 模糊测试(Fuzzing) 向目标系统输入大量非预期数据(如畸形数据包、超长字符串),观察系统是否出现崩溃、内存泄漏或权限提升等异常,从而发现未知漏洞。

2. 漏洞探测技术

- 基于签名的检测:匹配已知漏洞的特定模式(如错误消息、返回码)。

- 基于行为的检测:通过分析系统响应时间、资源消耗等异常行为推断漏洞存在。

- 协议分析:解析网络协议(如HTTP、DNS)中的漏洞(如中间人攻击、协议混淆)。

3. Web应用扫描

- 爬虫技术:自动遍历Web应用的URL和表单,发现隐藏页面或未授权接口。

- 注入测试:检测SQL注入、XSS、CSRF等常见Web漏洞。

- 配置审计:检查Web服务器(如Nginx、IIS)的配置文件是否存在安全风险。

4. 漏洞利用验证 部分高级工具会尝试利用检测到的漏洞(如通过Metasploit框架),验证漏洞的可利用性,但需谨慎使用以避免法律风险。

2. 漏洞扫描策略制定

- 根据目标类型(如Web应用、网络设备)选择扫描模板(如OWASP Top 10、CWE列表)。

- 配置扫描深度(如仅检测高危漏洞或全面扫描)。

3. 漏洞检测与验证

- 发送探测请求并记录响应。

- 对疑似漏洞进行二次验证(如手动复现或使用POC脚本)。

4. 结果分析与报告生成

- 对扫描结果进行风险评级(如CVSS评分)。

- 生成详细报告,包含漏洞描述、影响范围、修复建议及参考链接(如CVE详情页)。

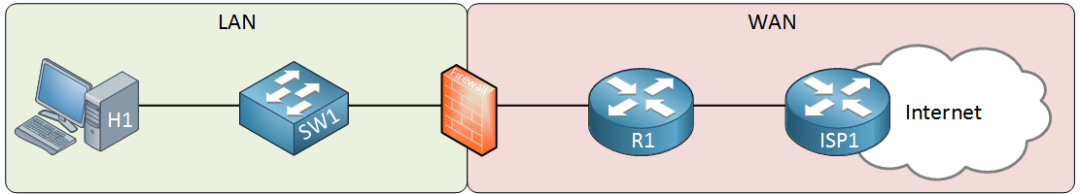

2. 按扫描方式分类

- 被动扫描:通过监听流量发现漏洞(如Snort)。

- 主动扫描:直接向目标发送探测请求(如Nessus)。

2. 发展趋势

- AI驱动:利用机器学习优化漏洞检测算法,减少误报。

- 云原生扫描:针对容器、Kubernetes等云环境设计专用工具。

- 自动化修复:集成SCA(软件成分分析)和IAST(交互式应用安全测试),实现“检测-修复”闭环。

漏洞扫描工具的技术原理本质是“已知漏洞的匹配+未知漏洞的探索”,其有效性依赖于特征库的全面性、扫描策略的精准性以及分析能力的深度。随着攻击技术的演进,漏洞扫描工具正朝着智能化、自动化和云原生的方向发展。

END

云服务器活动(最新)

扫码添加站长好友

文章投稿、咨询等

技术交流、问题反馈等